Hoy en día, la mayor parte de los usuarios tiene un router Wi-Fi para conectarse a Internet de forma inalámbrica tanto desde un ordenador como desde los dispositivos móviles y otros dispositivos. Para evitar que usuarios no autorizados puedan conectarse de forma inalámbrica a nuestro router, robar nuestra conexión a Internet e incluso acceder al resto de ordenadores de nuestra red local, estos suelen protegerse con una contraseña de manera que, sin ella, el acceso no pueda ser posible.

Por desgracia, las contraseñas de los routers pueden conseguirse fácilmente ya que, por un lado, existen ataques de red especialmente diseñados para ello y, por otro, muchas aplicaciones cuentan con una serie de «diccionarios» que, según la MAC y el SSID nos pueden decir, al menos, la clave que viene por defecto y que, si no se ha cambiado, nos permitirá conectarnos a dicho router.

Los routers ofrecen varios tipos de contraseñas y cifrados de datos diferentes, sin embargo, no todos son iguales. En este artículo vamos a ver los diferentes tipos de contraseña que podemos configurar a nuestro router Wi-Fi y cuál debemos utilizar para garantizar tanto la máxima compatibilidad como la mejor seguridad para nuestra conexión.

Qué es el cifrado y cómo afecta a las conexiones

El encriptado en las redes inalámbricas tiene como función añadir un plus de seguridad a través de un protocolo de autenticación que solicita una contraseña cuando un dispositivo intenta acceder a esta red.

Ten en cuenta que, si tu red no tiene ningún tipo de protocolo de autenticación, cualquier usuario no autorizado podrá acceder sin problema a tu red de Internet con fines de toda índole, y seguramente ilícitos, por lo que más vale prevenir y proteger tu red WiFi.

Impacto en el rendimiento

El cifrado es una técnica que se realiza mediante el uso de algoritmos, los cuales codifican la información antes de que esta sea transmitida. Esto es algo que puede afectar al rendimiento de la red. Vamos a diferenciar varios tipos de cifrado, en este caso son el WEP, WAP, WAP2, etc. Cada uno de ellos, cuenta con diferentes niveles de seguridad y también de rendimiento. En cuando al cifrado WEP, es el más antiguo de todos, y por lo cual menos seguro a día de hoy. En cambio, tenemos la contraposición, y es que se trata del más rápido de todos ellos. Si pasamos al WPA, aumentamos la seguridad, y a la vez se reduce el rendimiento. Como puedes deducir, a medida que subimos un nivel, estos se vuelven más seguros.

Estos cifrados afectan al rendimiento de la red de diferentes formas. Lo primero que debemos tener en cuenta, es que el cifrado puede hacer que la latencia aumente. Esto quiere decir que la información que es transmitida por la red, tarda más en llegar a sus destinos. Esto es algo que en ciertos casos no nos va a afectar, pero si lo hará cuando tratemos de utilizar alguna herramienta que necesite ejecutarse en tiempo real.

Por otro lado, tenemos la velocidad. La cual también va a reducirse un poco. Por lo cual, la cantidad de información que se peude transmitir por la red, será menor. Esto puede llegar a suponer un problema, sobre todo en aplicaciones que requieren el manejo de mucha cantidad de datos o archivos que sean muy pesados. Cosas tales como las descargas o la transmisión de video de alta calidad, se pueden ver más afectadas. Por lo cual, a pesar de que hoy en día es casi imperceptible, estas codificaciones afectan al rendimiento en mayor o menor medida.

Tiempo de descifrado

La seguridad de nuestras contraseñas es un tema muy importante hoy en día, ya que cada vez es más común que los hackers intenten acceder a nuestras cuentas. Para saber cuánto tiempo llevaría crackear una clave, es necesario considerar varios factores. En primer lugar, la complejidad de la contraseña es un factor clave. Una contraseña segura debe ser larga y combinar letras mayúsculas y minúsculas, números y símbolos. Cuanto más compleja sea la contraseña, más tiempo llevará crackearla.

Otro factor a tener en cuenta es el tipo de ataque que se va a utilizar. Los ataques de fuerza bruta consisten en probar todas las combinaciones posibles de caracteres hasta que se encuentra la contraseña correcta. Este tipo de ataque es muy lento si la contraseña es compleja, pero si la contraseña es sencilla, puede ser muy rápido. Por otro lado, los ataques de diccionario utilizan listas de palabras comunes y combinaciones de palabras para intentar adivinar la contraseña. Estos ataques pueden ser más rápidos si la contraseña es común o se basa en una palabra del diccionario.

La velocidad de la computadora que se utiliza para el ataque también es importante. Cuanto más rápida sea la computadora, más rápido será el ataque. Otro factor que influye en el tiempo que se tarda en crackear una contraseña es la forma en que se almacena la contraseña. Si la contraseña se almacena en texto plano, es decir, sin cifrar, es mucho más fácil para los hackers acceder a ella. Si la contraseña se almacena cifrada o hasheada, el hacker necesitará más tiempo para crackearla.

Todo esto nos deja ver la importancia de crear contraseñas complejas. Toda la variedad que se pueda implementar en nuestras claves, se verá reflejado en la cantidad de tiempo que es necesario invertir para que alguien la pueda descifrar. Hasta el punto que sea prácticamente imposible, o incluso viable el proceder a tratar de descifrarla.

Cifrados inseguros para nuestra red Wi-Fi

No todos los tipos de clave son igual de seguros. Aunque en su día sí lo eran, con el paso del tiempo se han convertido en protocolos obsoletos por muchos motivos: nuevos estándares más seguros, debilidades en los algoritmos, etc. Si quieres evitar estar usando una red insegura, te dejamos una lista con todos los protocolos, y todas las configuraciones, que no debes usar.

Sin cifrado o red Wi-Fi abierta

Las redes sin proteger, o abiertas, son aquellas que no tienen ninguna contraseña y que permiten a cualquier usuario conectarse a ellas sin necesidad de nada más. Estas redes son totalmente inseguras ya que, además de permitir a cualquiera conectarse al router, la conexión no cuenta con ningún tipo de protocolo de encriptado, por lo que cualquier usuario podría capturar los paquetes que enviamos y obtener así toda nuestra información.

Este sistema es, sin duda, el menos recomendable. Los ciberdelincuentes pueden crear redes abiertas en lugares estratégicos como pueden ser un centro comercial, aeropuerto o cualquier lugar concurrido, simplemente con el objetivo de robar información personal de aquellos que se conecten.

Cifrado WEP

El cifrado WEP fue uno de los primeros cifrados utilizados para proteger las redes inalámbricas. Este protocolo de seguridad es débil y vulnerable y, aunque en el pasado podía servir más o menos, actualmente con la potencia de los sistemas informáticos domésticos y las aplicaciones desarrolladas para explotar este tipo de protocolo, finalmente se considera un tipo de encriptación»inseguro» y es posible obtener su clave en tan solo unos minutos capturando paquetes mediante falsas solicitudes de acceso.

El cifrado WEP ofrece una protección insuficiente, por lo que no es recomendable su uso. Hoy en día cuando nos encontremos en una red que utilice este protocolo de seguridad no vamos a estar protegidos. Incluso puede ser aprovechado por piratas informáticos para modificar una red y acceder al contenido de los usuarios conectados.

En definitiva, este tipo de cifrados inseguros podrían comprometer seriamente la seguridad de nuestra red Wi-Fi. Podrían permitir la entrada de intrusos que no solo tengan acceso a nuestra conexión, sino también poner en riesgo el buen funcionamiento de todos los equipos conectados.

Cifrado WPA

El cifrado WPA nació a partir de la necesidad de solucionar los problemas del protocolo de encriptación WEP. Este sistema ofrece una serie de variantes según la finalidad que se le vaya a dar:

- WPA-Personal: Utiliza un sistema de claves PSK o claves pre compartidas donde el administrador especifica su propia contraseña y todos los usuarios se conectan a la red con ella, de manera que sea más fácil recordarla.

- RADIUS: Enfocado a empresas, este sistema de seguridad se basa en un servidor en el que los usuarios deben autenticarse con un usuario y una contraseña diferente para cada uno en vez de conectarse todos con una contraseña global.

Cifrados antiguos

Es posible que tengas por casa algún router, el cual ya tiene algunos años, pero sigue funcionando. Estos pueden presentar algunos problemas en cuanto a seguridad y rendimiento. A menudo utilizan protocolos de seguridad que están obsoletos, como los que indicamos previamente. Y aparte de eso, es probable que la versión de esos cifrados tampoco sea la última que se lanzó. Esto es un gran problema, y definitivamente no debemos utilizarlos si desarrollamos actividades como el teletrabajo u otras tareas importantes por la red.

Los datos que transmitimos por estos routers, representan un gran riesgo para la seguridad. Estas redes serán susceptibles a ser interceptadas, lo cual nos puede llevar a perder información personal, o incluso a tener brechas de seguridad que hagan que nuestros datos se puedan filtrar. Para poder contrarrestar estos problemas, es recomendable actualizar los routers hacia dispositivos que soporten los sistemas de seguridad más actuales. Lo cual será una mejora de seguridad significativa con cifrados y autenticaciones de máxima seguridad.

Hoy en día con WPA3, se implementa una seguridad avanzada para redes mediante cifrados individuales. Esto se hace en cada una de las conexiones Wi-Fi, y cuenta con su propio cifrado único. Evitando así posibles espionajes entre diferentes dispositivos que están compartiendo la red. En cambio, a pesar de que tengamos un router de última generación, tendremos que actualizarlo de forma periódica cuando el desarrollador lance las actualizaciones. De lo contrario podríamos estar ante un router no seguro, en cuestión de días. Esto por lo general se puede hacer de forma automática. Por lo cual no se requiere que ningún usuario intervenga. Lo más habitual, es que las actualizaciones se instalen por la noche. En momentos de menor uso. En todo caso, el gran problema llegará cuando el fabricante deje de dar soporte al dispositivo, lo cual suele ser tiempo más que suficiente.

Cifrados seguros para nuestra red Wi-Fi

Aunque es cierto que el WPA1 aún se mantiene por motivos de compatibilidad (ya que igual algunos dispositivos antiguos no lo soportan), no es la mejor opción si realmente queremos tener una conexión Wi-Fi realmente segura y protegida.

Si queremos estar realmente seguros, estos son los protocolos que debemos configurar en nuestro ordenador.

Cifrado WPA2

El cifrado WPA2 es la actualización de WPA y mejora tanto la seguridad como el rendimiento de este. Este sistema también cuenta con las variantes de claves personales PSK y sistemas RADIUS para la gestión de redes, aunque el protocolo de encriptación es muy superior al de WPA.

Se lanzó en al año 2004, y estableció el tipo de cifrado AES. El cual resultaba mucho más seguro, y se podía disponer de el de una forma más amplia. El primer problema al que se enfrentó, fue la compatibilidad, lo que al final quedó en términos menores. Debido a la seguridad que ofrecía en comparación con WPA. Todo esto, hizo que se pudiera aplicar tanto a los hogares como a los negocios. Espacialmente en este último, mejorando la potencia de procesamiento. La cual sin ser mucho mayor que WPA, es suficiente para consumir menos recursos. En todo caso, aparecieron otras opciones, como WAP2-Enterprise. El cual estaba dirigido a las empresas. Y WPA2-Perosonal, que era más recomendado para redes de uso doméstico. O incluso para pequeñas empresas.

Pero lo cierto es que hoy en día incluso WPA2 ya cae en desuso. Y esto es porque con la evolución de la tecnología, aparecen nuevas amenazas. Y WPA2 es hoy en día considerado ya un protocolo no seguro. Sobre todo, si lo comparamos con WPA3. En este caso, las redes que dan uso de WAP2, se pueden ver afectadas por un ataque KRAK. Este ocurre en el momento que una red autentifica un nuevo dispositivo cliente, donde el entre estos dos, los hackers pueden obtener acceso a la red. Las finalidades pueden ser variadas, como robar contraseña y otros datos personales. Esta vulnerabilidad ha sido solucionada en WPA3, que es la tercera generación de este protocolo.

Si contamos con un router antiguo, que solo dispone de WAP2, hay algunas recomendaciones de seguridad que podemos seguir.

- Deshabilitar el acceso remoto.

- Mantenerlo actualizado, pero puede ser complicado en algunos casos. Sobre todo, si el dispositivo ya no recibe soporte.

- Cambiar los datos de acceso a la configuración del router.

- Crear contraseñas complejas y con variedad de caracteres.

- En algunos casos utilizar una conexión VPN puede ser buena idea. De este modo tendremos más capas de seguridad.

Cifrado WPA3

El cifrado WPA3, una medida de seguridad de 192 bits implementada en los routers más modernos, es la opción más avanzada para salvaguardar nuestras redes inalámbricas en la actualidad. Con una garantía superior a sus predecesores, este cifrado se presenta como la mejor elección para prevenir intrusiones no deseadas y proteger nuestra privacidad digital.

Uno de los puntos fuertes más importantes del WPA3 está en su resistencia ante ataques de fuerza bruta, proporcionando una capa adicional de protección incluso en el caso de contraseñas menos complejas. Comparado con el WPA2, este cifrado te da una seguridad bastante mejorada, convirtiéndolo en la opción preferida en términos de seguridad.

Otra de las características importantes, es que WPA3 utiliza protocolos de seguridad de próxima generación. Estos se conocen como Simultaneous Authentication os Equals (SAE), y ofrecen una gran protección contra ataques de fuerza bruta y de diccionario. Para ello se da uso de técnicas de criptografía avanzada, para proteger así las conexiones inalámbricas. Por lo cual estamos ante un estándar totalmente enfocado en la seguridad y la protección contra ataques. En cambio, siempre debemos recordar, que la seguridad es algo que depende de muchos factores. Y en muchos de ellos, la contraseña no juega un papel importante. Como la configuración general de un router o un dispositivo que utilicemos para navegar por internet.

La protección individualizada de datos es algo novedoso que trae el WPA3. A diferencia de las redes WPA2, donde todos los dispositivos comparten la misma clave de cifrado, el WPA3 asigna a cada dispositivo su propia clave única, reduciendo así el riesgo de ataques dirigidos y mejorando la seguridad global.

Otro avance notable es la introducción del cifrado Opportunistic Wireless Encryption (OWE) del que hablaremos más abajo, que eleva la seguridad en redes Wi-Fi públicas. Incluso en entornos sin contraseña, el tráfico entre el dispositivo y el punto de acceso se cifra, proporcionando una capa adicional de protección contra la interceptación y el espionaje.

En cuanto a la evolución futura del WPA3, se espera que se realicen actualizaciones y mejoras adicionales para hacer frente a nuevas vulnerabilidades y adoptar tecnologías de cifrado más avanzadas. Aunque la adopción completa llevará tiempo debido a la necesidad de actualizaciones de hardware y firmware, el WPA3 es la nueva joya de la corona en la evolución de la seguridad de las redes Wi-Fi, proporcionando una protección más robusta y avanzada.

WPA4

El Wi-Fi Alliance, es la organización que se encarga de desarrollar y certificar estos estándares. Este estándar está ya más que confirmado, y se espera que llegue junto al próximo estándar Wi-Fi, Wi-Fi 7 (802.11be), como una de sus características. Eso sí, por ahora no conocemos ningún detalle sobre este protocolo de seguridad, ya que todo el estándar aún está por definir.

WPA3. En cambio, es razonable pensar que, con el paso del tiempo, llegue alguna actualización. Esto es más que normal, ya que la tecnología sigue avanzando, y las amenazas de seguridad son cada vez mayores y más sofisticadas. Por lo cual seguro que habrá desarrollos futuros en cuanto a la seguridad de las redes Wi-Fi.

Pero si tenemos algunos aspectos, en los cuales se podría centrar un hipotético WPA4. Y uno de ellos tiene que ver con la computación cuántica, y que los sistemas sean capaces de crear criptografías que sean resistentes a este tipo de computación. Ya que los sistemas que tenemos actualmente, es probable que sean obsoletos en cuanto la computación cuántica sea más habitual. Y por otro lado está la integración con IoT. El crecimiento del Internet de las Cosas es imparable, y esto hace que sea necesario mantener la seguridad en cada vez mayor variedad de dispositivos diferentes.

Por otro lado, está la autenticación mejorada. En este aspecto también se podrían ver algunas mejoras, seguramente con integraciones más profundas de la autenticación de dos factores o sistemas biométricos más habituales. Lo cual nos lleva a la gestión de accesos, donde a medida que las redes se vuelven más complejas, es necesario disponer de una gestión de acceso más granular y personalizable.

También es un punto importante la eficiencia energética. Sobre todo, con los dispositivos que funcionan con baterías, el consumo de energía es un gran quebradero de cabeza para las empresas. Por lo cual el mantener esta eficiencia con los sistemas de comunicación y un cifrado mejorado puede ser todo un reto.

Diferencias protocolo de cifrado TKIP vs AES en WPA

Las contraseñas WPA y WPA2 pueden utilizar dos tipos de protocolo diferente: TKIP y AES. Los usuarios que buscan compatibilidad con dispositivos antiguos (por ejemplo, una Nintendo DS) deben utilizar WPA con protocolo TKIP, sin embargo, recientemente se han detectado varias vulnerabilidades, por lo que, salvo en casos de extrema necesidad, no es recomendable utilizarlo.

Si lo que queremos es asegurarnos de tener la máxima seguridad en nuestra red a la vez que le mejor rendimiento debemos elegir el protocolo AES ya que, además de la mejora en la seguridad, este algoritmo soporta mayores velocidades que TKIP.

Protocolo de cifrado EAP

El Extensible Authentication Protocol (EAP) es un marco de autenticación utilizado en empresas y redes que necesitan una mayor seguridad. Su flexibilidad y capacidad para trabajar con varios métodos la convierten en una herramienta fundamental para garantizar la seguridad en este tipo de redes.

EAP permite la implementación de muchos protocolos de autenticación en la capa de seguridad de red. Además, es posible adaptar y personalizar la autenticación según las necesidades específicas de la empresa o la red. Existen varios métodos de autenticación EAP, entre los que se encuentran EAP-TLS, EAP-PEAP y EAP-TTLS.

Un protocolo versátil y adaptable que ofrece un alto nivel de seguridad en redes y entorno donde la protección de datos es fundamentañ. La capacidad de trabajar con múltiples métodos lo convierte en una buena elección para garantizar la confidencialidad e integridad de las comunicaciones en estas redes. Cada método de autenticación EAP tiene sus propias ventajas e inconvenientes, por lo que la elección del método adecuado dependerá de las necesidaddes de cada caso.

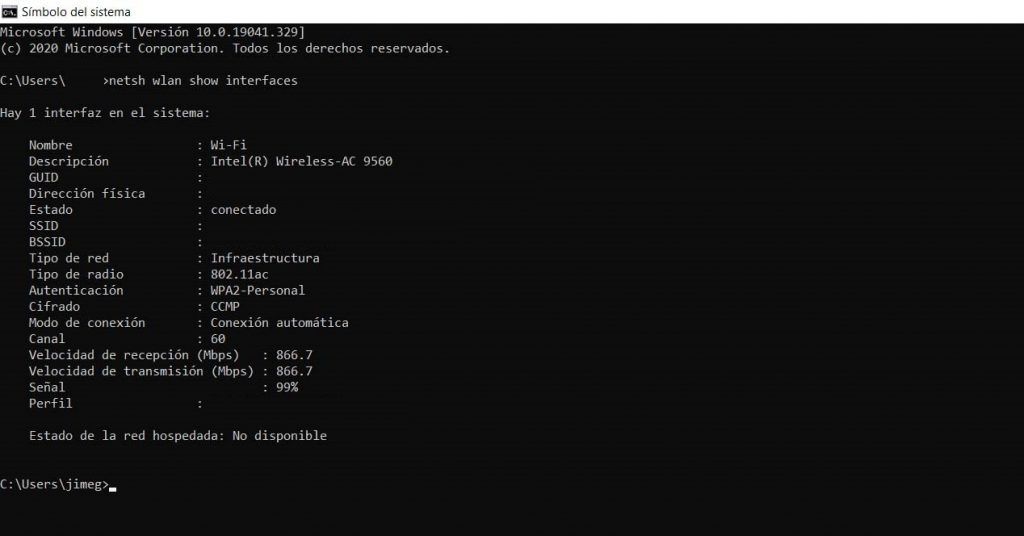

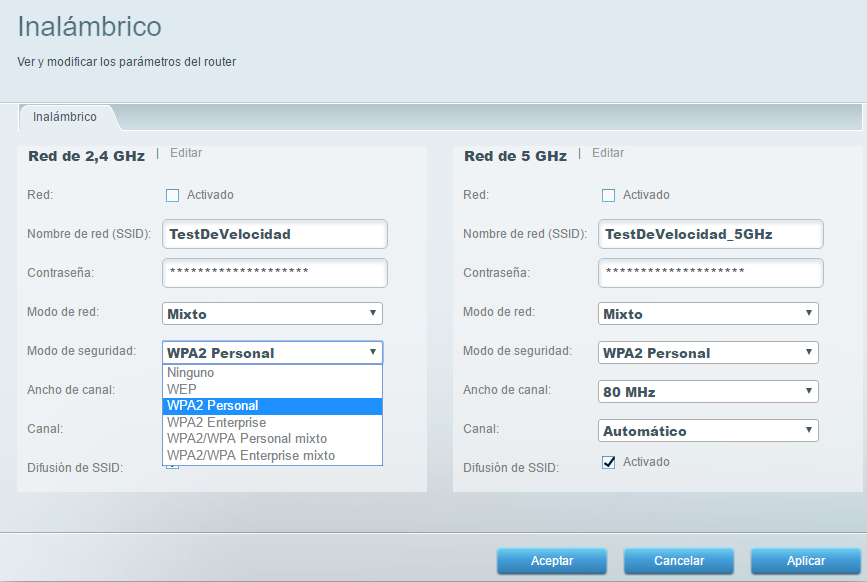

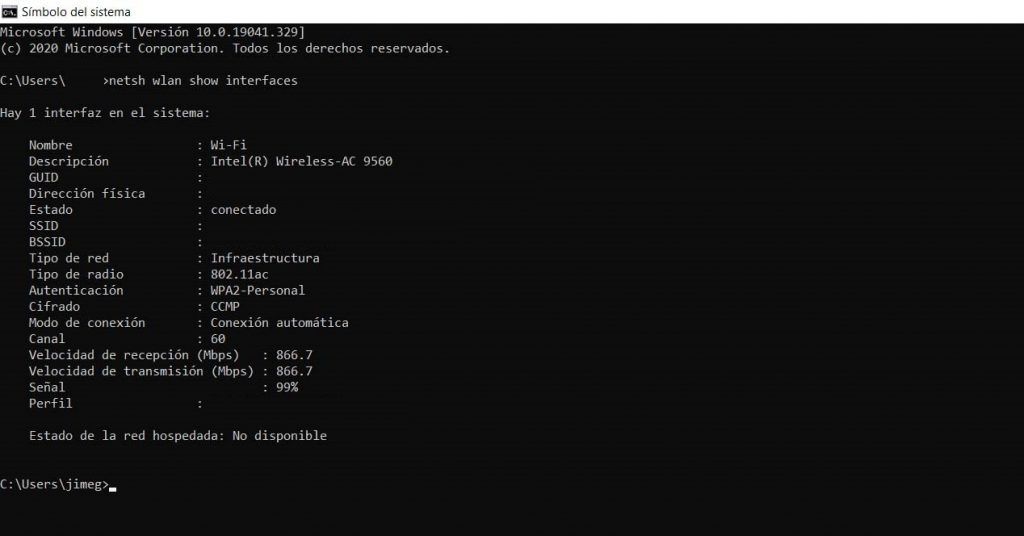

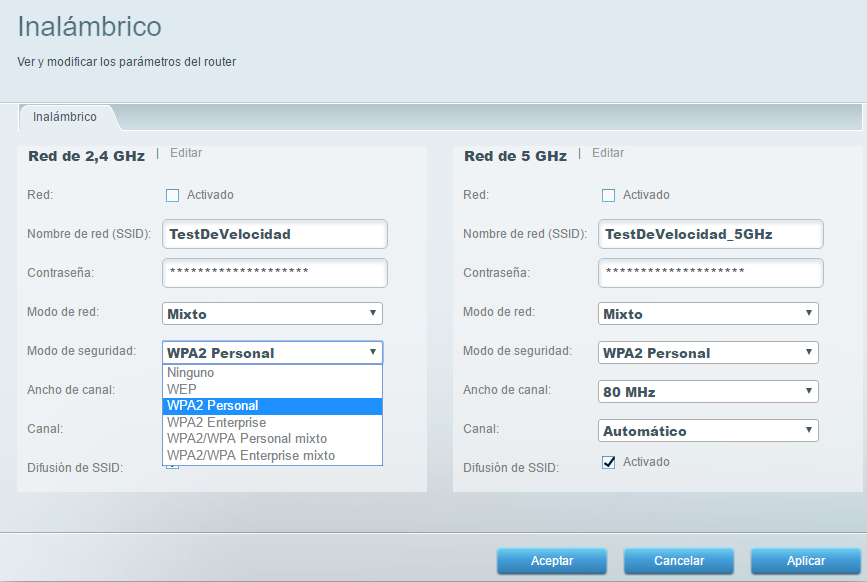

Cómo cambiar el tipo de cifrado que tenemos

Por último, si quieres cambiar el tipo de cifrado que tiene tu conexión a Internet, la única forma posible es a través del router. Para ello, deberás acceder al mismo escribiendo en tu navegador 192.168.1.1. Ten en cuenta que cada fabricante tiene su propio procedimiento, por lo que te recomendamos buscar la guía de tu router por Internet, pero por lo general el usuario y contraseña suelen ser admin/admin o 1234/1234.

Una vez dentro de la configuración de tu router WiFi, busca la opción «WiFi» y dentro de esta pantalla habrá algún apartado que ponga seguridad y autenticación. Ahí será donde podrás elegir el tipo de protocolo de seguridad que prefieras.

Redes OWE

Las redes Wi-Fi OWE son una tecnología de seguridad, la cual permite que los dispositivos se conecten a ella como si de una red pública y de acceso libre se tratara. Por lo cual no tienen la necesidad de proporcionar contraseñas En su lugar, este tipo de redes OWE, utilizan un cifrado en los puntos de acceso para que se pueda garantizar la seguridad durante la transmisión de datos entre diferentes dispositivos y el AP.

Este estándar de seguridad, es reciente desarrollo. El objetivo de este es mejorar la seguridad de todas las redes públicas, sin que estas lleguen a suponer que la comodidad, seguridad y accesibilidad queden comprometidas. De este modo todos los usuarios, se pueden conectar a la red Wi-Fi de forma segura, y sin tener que preocuparse por proporcionar contraseñas y con la seguridad que estas son capaces de ofrecer a los usuarios.

La privacidad es algo que se ve claramente mejorada. Con las redes Wi-Fi convencionales, los datos que se transmiten entre los dispositivos pueden llegar a ser interceptados por terceros. Y con más facilidad si estos no están correctamente cifrados. En cambio, con OWE, los datos se cifran de forma automática en los puntos de acceso. Lo cual garantiza una transmisión segura y privada de los datos. En todo caso, es importante conocer que, aunque la seguridad se ve beneficiada en estos casos, no son perfectas. Por lo cual, aún quedan muchos riesgos asociados a las redes Wi-Fi que son públicas. La interceptación de datos, es el principal problema al que nos vamos a exponer siempre. Por lo cual sigue siendo recomendable no utilizar estas redes para realizar transacciones o manejar información muy sensible. Todo esto a pesar de que OWE se encuentre habilitado. Al fin y al cabo, la seguridad total en internet, es algo que no existe.

Consejos para configurar una clave Wi-Fi segura

Resumiendo, si tenemos dispositivos relativamente modernos y queremos obtener la mayor seguridad y velocidad posible en nuestra red Wi-Fi debemos configurar la red como:

- WPA2-Personal con cifrado AES

- WPA3, siempre que vayamos a usar dispositivos compatibles.

- Modo WPA2 y WPA3. Esta opción nos permite usar siempre el protocolo más seguro y, en caso de que no se pueda conectar a él, usar el anterior por compatibilidad.

Elegir una buena contraseña

Lo más probable es que en algún momento, hayas escuchado hablar sobre el estándar de los 128 bits. Este se establece para que las contraseñas tengan un mínimo de 128 bits de longitud. Lo cual quiere decir, que al menos debe contar con 16 caracteres. Este fue diseñado para mejorar la seguridad de las redes Wi-Fi, evitando los ataques de fuerza bruta. Estos se basan en adivinar las contraseñas, realizando una gran cantidad de pruebas hasta encontrar la correcta. Y para esto, el estándar de 128 bits ofrece un alto nivel de seguridad.

Las combinaciones posibles para una contraseña de 16 caracteres, es extremadamente grande. Es por ello que la cantidad de combinaciones, es prácticamente imposible de asumir incluso para los ordenadores más potentes. Estos podrían tardar miles de años en probar todas las posibilidades que puede haber. Por lo cual es importante destacar que los 128 bits, se refieren a la longitud mínima de las contraseñas. El cual está basado en el aumento de la seguridad de forma general. Incluso en estos casos, es totalmente recomendable que se realicen combinaciones de letras, números y símbolos, para que sean incluso más fuertes.

A la hora de configurar la contraseña debemos pensar en una original y sencilla de recordar e introducir en nuevos dispositivos. Por ejemplo, contraseñas como 1234567890 son inseguras, aunque utilicemos WPA2 AES, ya que es una contraseña muy obvia, incluida en todos los diccionarios y que incluso con fuerza bruta sería sencilla de obtener.

Si queremos una contraseña blindada, debemos utilizar trucos como cambiar las letras “a” por “@”, las “i” por “1” o las “e” por “3″, así como incluir mayúsculas y signos que compliquen su deducción.

Así podremos generar una contraseña larga, segura y sencilla de recordar, por ejemplo:

Debes tener en cuenta que, cuanto más larga sea la contraseña, más segura será. Aunque pienses que una contraseña de 8 caracteres puede ser suficientemente segura, lo aconsejable es usar contraseñas de 15 caracteres o más. Además, deberás utilizar mayúsculas, minúsculas, números y signos especiales para que sea más difícil de crackear. Como ya hemos dicho, no solo basta con un protocolo y cifrado seguro. Necesitas crear una contraseña robusta que sea dificil de descifrar y romper por programas diseñados para ello.

Cambiar la contraseña a menudo

Más allá de crear una contraseña larga y lo suficientemente robusta como para que sea crackeada, es aconsejable también cambiarla cada cierto tiempo. Esto se lo pondrá mucho más difícil a aquellos que quieran acceder a tu red sin tu consentimiento. Si te resulta incómodo cambiar de contraseñas continuamente porque no las recuerdas o porque son muchas las contraseñas que utilizas, puedes utilizar una aplicación que te ayude a gestionarlas y guardarlas cada vez que las cambies, para tenerlas siempre a mano y de manera segura.

Usar un cifrado moderno y robusto

En definitiva, contar con una contraseña que sea realmente fuerte y compleja es fundamental para proteger nuestras redes. Debemos aplicar en todo momento las medidas de seguridad adecuadas. Hay que evitar cifrados obsoletos, que no protejan realmente nuestros equipos. Necesitamos utilizar aquellos que nos protegen bien, que hacen que una red Wi-Fi no pueda ser utilizada por piratas informáticos. Ya sabemos que hoy en día las redes inalámbricas son cada vez más utilizadas y eso puede suponer un problema si no las protegemos. Son muchos los dispositivos que usamos en nuestro día a día.

Desactivar funciones peligrosas, como WPS

El WPS es un estándar que nos permite conectarnos al router usando un código PIN de 8 dígitos en lugar de conectarnos mediante la contraseña convencional. En teoría, puesto que hay que tener acceso físico al router, se trata de un protocolo realmente seguro. Sin embargo, en la práctica es una de las principales fuentes de hackeo de redes Wi-Fi, por lo que debemos deshabilitarlo desde la propia configuración del router.