Hoy en día, prácticamente en cualquier sitio donde vayamos hay disponible una red Wi-Fi. Mientras que las redes Wi-Fi privadas están cerradas y bloqueadas para evitar que cualquier usuario pueda conectarse a ellas, otras muchas, generalmente aquellas relacionadas con lugares públicos (por ejemplo, cafeterías, bibliotecas, hoteles, colegios, etc) están abiertas o utilizan una clave pública de manera que cualquiera pueda conectarse fácilmente desde sus dispositivos y salir a Internet.

Una red pública es muy peligrosa ya que no sabemos quién se esconde al otro lado y si todo el tráfico puede estar siendo controlado por una tercera persona. Los piratas informáticos que se conectan a estas redes suelen realizar 3 tipos de ataques diferentes:

- Sniffing: Mediante el uso de determinados programas, el pirata captura todos los paquetes que se generan en la red de manera que, con un análisis y un filtrado de los mismos, puede llegar a encontrar información valiosa sobre la sesión.

- Sidejacking: Los atacantes capturan nuestras cookies y otros elementos de sesión de manera que pueden iniciar sesión en nuestras redes sociales o cuentas sin necesidad del usuario y la contraseña.

- Evil Twin: El pirata informático ha creado el punto de acceso, por lo que todo el tráfico que generemos caerá en sus manos.

Por ejemplo, simplemente con navegar a través de una web que no utilice el protocolo HTTPS estaremos enviando un paquete de red similar al siguiente:

http://example.com/script.php?login=user&password=12345678

En el caso de que una persona esté conectada a la red y monitorizando el tráfico, podrá hacerse fácilmente con nuestros datos simplemente analizando la URL o la cookie que viajará sin cifrar.

Cómo protegernos en las redes Wi-Fi abiertas o públicas

Lo primero que debemos hacer es evitar conectarnos a las redes públicas mientras tengamos cualquier otra alternativa, por ejemplo, una red de datos 3G/4G. Sin embargo, en el caso de que no tengamos alternativa, uno de los aspectos que debemos tener en cuenta es visitar páginas web que utilicen conexiones HTTPS. De esta manera, aunque un pirata informático pudiera estar controlando la red, no podrá acceder a la información que compartimos con el servidor, estando ciertos datos, como por ejemplo nuestros credenciales, seguros.

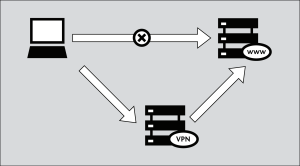

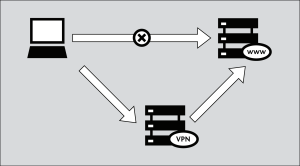

Además, como medida de seguridad adicional, debemos procurar crear una conexión VPN con otro servidor ya que estas conexiones cifran de extremo a extremo los datos por lo que, de forma similar a lo que ocurre con las conexiones HTTPS, el atacante podrá acceder a nuestros datos.

Si desde donde nos conectamos a la red pública es un ordenador, debemos asegurarnos de que no tenemos recursos compartidos como carpetas que puedan ser vistas por los demás usuarios de la red. Además, debemos asegurarnos de tener un sistema operativo actualizado y un software antivirus con firewall que nos ayuden a protegernos de los distintos ataques de red.

Obviamente, nunca debemos realizar compras a través de estas redes, ya que el más mínimo fallo puede comprometer nuestros datos bancarios, algo bastante más grave que facilitar nuestro nombre real o de usuario de una red.