Hoy en día es muy habitual registrarnos en las diferentes webs con nuestro correo electrónico personal, con un usuario y una contraseña que, por lo general, también utilizamos en otras webs similares y con nuestros datos como nombre, apellidos, números de teléfono, datos bancarios, etc. Sin embargo, aunque la ley dice que los datos personales deben almacenarse de forma segura y cifrada para evitar que puedan caer en malas manos, en la práctica casi ninguna empresa protege la información de sus usuarios como debe.

Además de no proteger los datos, tampoco protege adecuadamente sus servidores ya que utilizan software desactualizado y vulnerable que, por desgracia, cada poco tiempo aparecen nuevos ataques contra las grandes empresas de Internet que terminan finalmente en un robo de datos, datos que, tarde o temprano, se ponen a la venta en la Deep Web al alcance de cualquiera.

Es prácticamente imposible llevar un seguimiento individual de todas las páginas web atacadas y los datos robados. Por suerte, existen plataformas desarrolladas para recopilar estas bases de datos y, mediante un simple buscador, permitirnos saber si nuestros datos se han visto comprometidos o, por el contrario, hemos sido afortunados y estos han permanecido seguros. Una de estas plataformas es LeakedSources.

Cómo funciona LeakedSources

LeakedSources cuenta con 10 bases de datos en su lista principal que han sido robadas a grandes empresas de Internet y vendidas en la Deep Web, aunque también contiene datos de muchas más plataformas y webs:

- HLTV.org

- iMesh.com

- Twitter.com

- VK.com

- Badoo.com

- MySpace.com

- Linkedin.com

- Tumblr.com

- Fling.com

- Nulled.io

Aunque muchas de ellas no se conocen ni utilizan frecuentemente en nuestro país, algunas como Twitter, Badoo o LinkedIn cuentan con millones de usuarios activos al día en España y otros países cercanos.

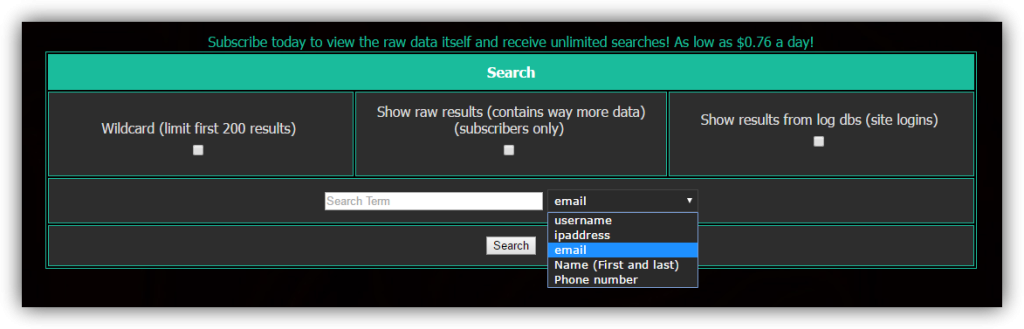

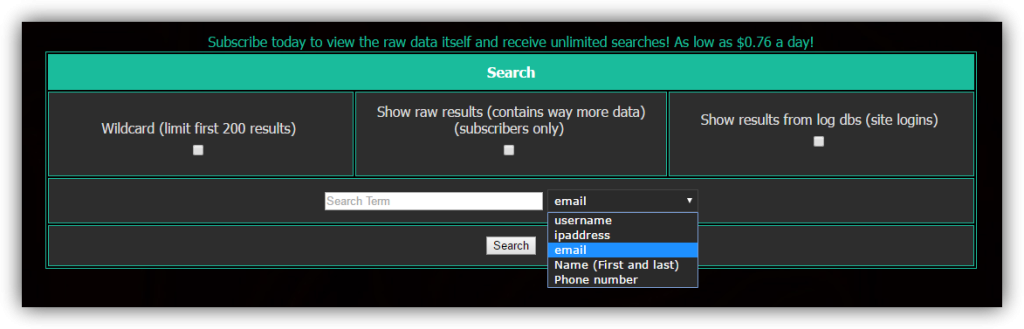

Para comprobar si nuestros datos se han visto comprometidos, lo primero que debemos hacer es acceder a la página web de la plataforma. En ella veremos un cuadro de búsqueda. En él simplemente debemos introducir el término a buscar (usuario, correo, teléfono, nombre, etc) y el tipo de dato que será, de la lista desplegable de la derecha.

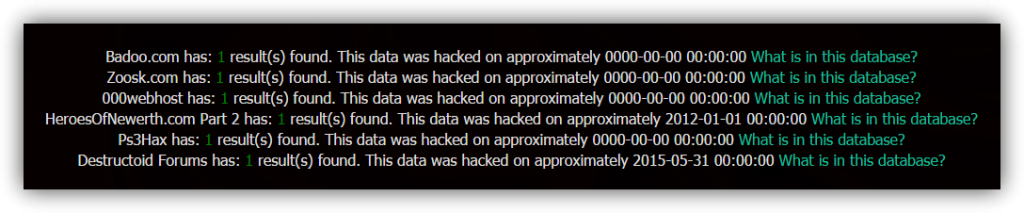

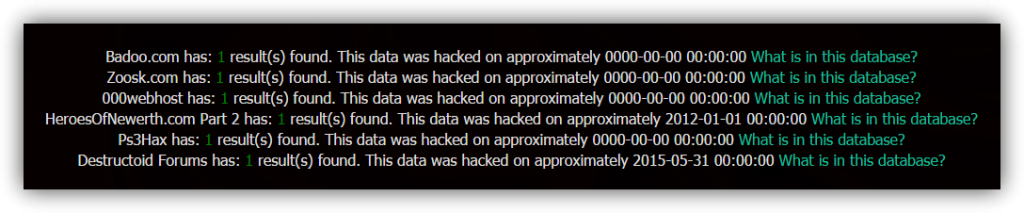

Tras unos segundos, el programa nos mostrará el número de coincidencias que existen en todas sus bases de datos, cuándo han sido robados los datos y qué más datos contenían las bases de datos.

En caso de estar afectados, lo más recomendable es cambiar las contraseñas de dichos servicios lo antes posible, ya que estas ahora son de dominio público, y cualquier usuario con malas intenciones podría hacerse con ellas. Por motivos de seguridad, LeakedSource no permite a los usuarios ver las contraseñas en texto plano, sin embargo, sí que permite hacerlo mediante el sistema de suscripción que ofrece.

Consejos para una contraseña segura

Si existe una vulnerabilidad en un servidor y roban nuestra contraseña, no es responsabilidad nuestra, ya que en ese caso no podemos hacer nada. Si las contraseñas están sin cifrar, el robo de la base de datos supondrá que estas quedan expuestas, sin embargo, si las contraseñas están cifradas, cuando el pirata informático intente descifrarla lo tendrá mucho más complicado.

Si queremos contar con una contraseña segura, lo mejor es mezclar en ella mayúsculas, minúsculas y números. Además también podemos intercalar algún signo (por ejemplo, cambiar la a por @) de manera que aumente la entropía y sea tan complicada de adivinar como de descifrar por fuerza bruta.

Si somos capaces de utilizar una contraseña de 12 caracteres alfanuméricos como hemos dicho y recordarla, perfecto. Si por el contrario queremos asegurarnos de que la contraseña no se nos olvida, podemos utilizar herramientas como KeePass de manera que, de forma gratuita, podamos gestionar una completa base de datos con todos los usuarios y contraseñas que utilizamos.

Por último, es recomendable utilizar contraseñas diferentes para las distintas plataformas online de manera que, si roban una de ellas, solo nos afecte a la plataforma vulnerada, pero el resto de nuestras cuentas permanezcan seguras. Además, si activamos los sistemas de autenticación adicionales (la doble autenticación, por ejemplo), tendremos una capa más de seguridad que, hasta ahora, es imposible de evadir.