Cada vez hay más dispositivos conectados en nuestras casas y en cualquier lugar en el que estemos. Todo lo que nos rodea funciona de forma conectada y puede que tu hogar esté lleno de dispositivos con conexión WiFi que necesitas acceder a ella para funcionar o para sacarle el máximo partido. Aparatos de domótica, electrodomésticos, teléfonos móviles, tabletas, televisores inteligentes, el deco de la tele o el altavoz que usas en la cocina. Todo está conectado y es más difícil detectar intrusos pero podemos saber cómo averiguar qué equipos y dispositivos hay conectados en la red de forma sencilla.

Tenemos muchísimos aparatos conectados al router y puede que no caigamos en que nos está robando un vecino la conexión a Internet, con los riesgos y problemas que esto conlleva. Pero hay herramientas que nos permiten detectar todos los equipos que hay conectados a una red y detectar si hay algún intruso. Gracias a estas herramientas podemos saber cuál es la dirección IP privada de cada uno de ellos, cuál es su nombre (si lo tienen registrado), cuál es el fabricante (que te dará pistas sobre qué tipo de aparato es) y cuál es la dirección MAC. Gracias a estos datos podemos averiguar si hay algún intruso porque no nos suene alguno de los aparatos conectados.

Cómo funciona Advanced IP Scanner

Advanced IP Scanner es una sencilla herramienta gratuita que nos va a permitir detectar todos los ordenadores conectados a una misma red de manera que podamos tener control sobre todos ellos, obtener información sobre cada uno de ellos y saber si, por ejemplo, alguno de ellos es un intruso que esté robando nuestro Wi-Fi. Este programa nos ofrece acceso a las carpetas compartidas y a los servidores FTP. Es muy sencillo de utilizar el programa y cuenta con una interfaz intuitiva para tener todo lo que podamos necesitar de una manera accesible. Es una herramienta que ofrece una serie de características para aquellos que busquen un mayor control de su red.

Las principales características de esta aplicación son:

- Detecta las direcciones MAC.

- Permite acceder fácilmente a recursos compartidos en la red.

- Soporta Wake-on-LAN y apagado remoto.

- Compatible con herramientas de control remoto RDP y Radmin.

- 100% portable

El primer paso que sigue la aplicación, es un escaneo de la red. Para ello necesita realizar envíos de paquetes de solicitud a las diferentes direcciones IP que encuentra en ese rango. Una vez enviados, esperará la respuesta de los dispositivos que se encuentran activos en la red. Estas las procesa y las identifica para luego registrarlas. Cuando este proceso se completa, nos muestra los resultados en una interfaz, que en este caso es bastante amigable para los usuarios. Tendremos unas listas o mapas de red, lo cual nos da una visión clara de todo. Esto incluye detalles como las direcciones IP, los nombres de host, o incluso los fabricantes de los dispositivos.

Pero eso no es todo. Esta herramienta realiza algunas funciones adicionales. La primera es que puede realizar ping a dispositivos concretos para poder verificar la conexión y los tiempos de respuesta. En todo caso, para esto necesita un permiso explícito del usuario. Por otro lado, también puede ofrecer posibilidades de conexión remota mediante SSH o incluso RDP. Siempre que se disponga del servicio de credenciales adecuado. Otro proceso que puede seguir es el análisis de puertos, los cuales encuentra en los dispositivos que ha escaneado previamente. Esto hace que pueda verificar qué puertos están abiertos en cada uno de ellos, y los servicios que están funcionando en ese caso. Esto es muy útil para poder identificar vulnerabilidades o configuraciones erróneas, lo cual es muy perjudicial para la seguridad de nuestra red. Todo esto hace que estemos ante una de las soluciones más completas y sencillas de utilizar. Y es por ello, que es muy utilizada en muchos sectores diferentes para tener un mayor control sobre la red.

Su objetivo principal es brindar información detallada sobre los dispositivos y su estado en la red. Pero esto es algo que hace de una forma concreta, donde la eficiencia de la herramienta entra en juego. Existen una serie de factores que hacen que sea fiable y eficiente.

- Escaneo rápido y preciso: Una de las principales ventajas de este programa es su capacidad para escanear rápidamente una red y proporcionar resultados precisos. Utiliza técnicas avanzadas de escaneo para identificar dispositivos en la red y mostrar información relevante, como direcciones IP, nombres de host, fabricantes y estados de conexión.

- Interfaz intuitiva y fácil de usar: Advanced IP Scanner cuenta con una interfaz de usuario intuitiva que facilita su manejo. Los usuarios pueden acceder a todas las funciones y configuraciones importantes de manera sencilla, lo que lo hace adecuado tanto para usuarios principiantes como para usuarios más avanzados.

- Personalización de resultados: La herramienta permite a los usuarios personalizar los resultados del escaneo de acuerdo a sus necesidades. Puede filtrar los resultados por direcciones IP, rangos de direcciones, fabricantes u otros parámetros específicos, lo que facilita el análisis y la identificación de dispositivos específicos en la red.

- Funciones adicionales: este software ofrece varias funciones adicionales que mejoran su eficiencia. Por ejemplo, permite el acceso remoto a dispositivos a través de conexiones RDP o SSH, lo que facilita la administración y solución de problemas en dispositivos remotos. También incluye herramientas para apagar, reiniciar o enviar mensajes a los dispositivos de la red.

- Compatibilidad y escalabilidad: Es compatible con diferentes versiones de Windows y se puede utilizar en redes de cualquier tamaño. Puede manejar redes pequeñas y grandes sin problemas, lo que lo convierte en una herramienta escalable y adaptable a diferentes entornos.

- Seguridad y privacidad: Está diseñado para garantizar la seguridad y privacidad de los usuarios. No recopila ni almacena información personal o sensible sobre los dispositivos escaneados, lo que protege la confidencialidad de los datos.

En todo caso, hay otras muchas alternativas a Advanced IP Scanner, como veremos a continuación, y es posible que alguna de ellas se ajuste mejor a nuestras necesidades.

Instalación y primeros pasos

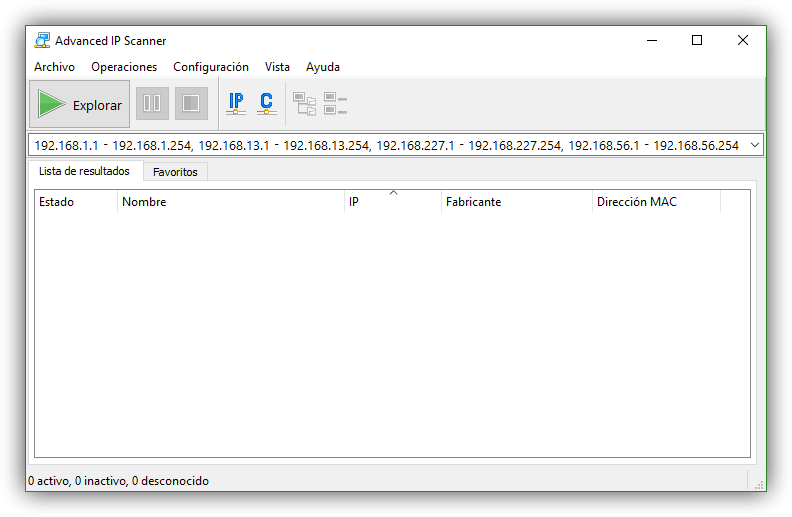

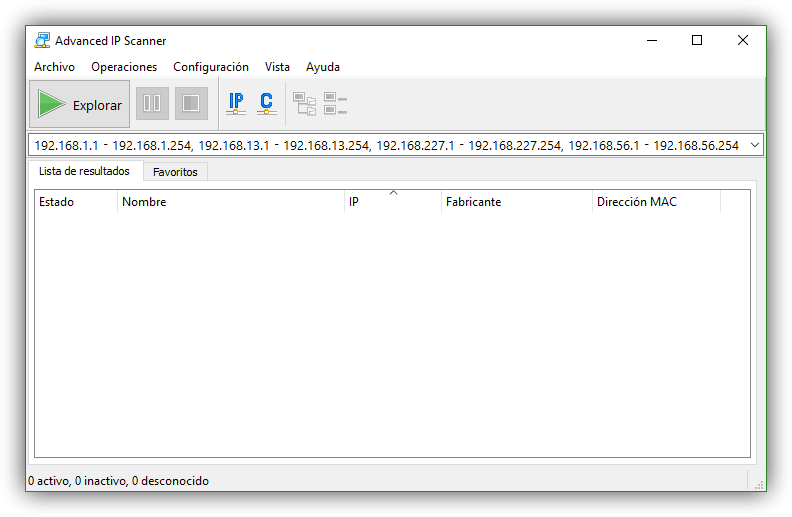

Para utilizar esta aplicación, lo primero que tenemos que hacer es descargar la última versión desde su página web principal. Como ya hemos dicho, la aplicación es portable, por lo que no necesita instalación y es compatible con Windows 10 y 11. Una vez descargada, la ejecutamos y veremos una ventana similar a la siguiente.

A grandes rasgos, nos encontramos con un botón grande, llamado «Explorar», que ya de entrada sabemos que es importante. También tenemos debajo de él un cuadro blanco en el que podemos introducir todos los rangos de IP para analizar. Otros dos botones que encontramos son, por un lado, el que nos permite analizar directamente toda la subred de nuestro equipo, así como la subred de tipo C. Y en la parte superior tendremos los menús desde los que podremos personalizar los datos que queremos ver, los protocolos que queremos analizar, etc.

A grandes rasgos, nos encontramos con un botón grande, llamado «Explorar», que ya de entrada sabemos que es importante. También tenemos debajo de él un cuadro blanco en el que podemos introducir todos los rangos de IP para analizar. Otros dos botones que encontramos son, por un lado, el que nos permite analizar directamente toda la subred de nuestro equipo, así como la subred de tipo C. Y en la parte superior tendremos los menús desde los que podremos personalizar los datos que queremos ver, los protocolos que queremos analizar, etc.

Pasos para escanear nuestra red

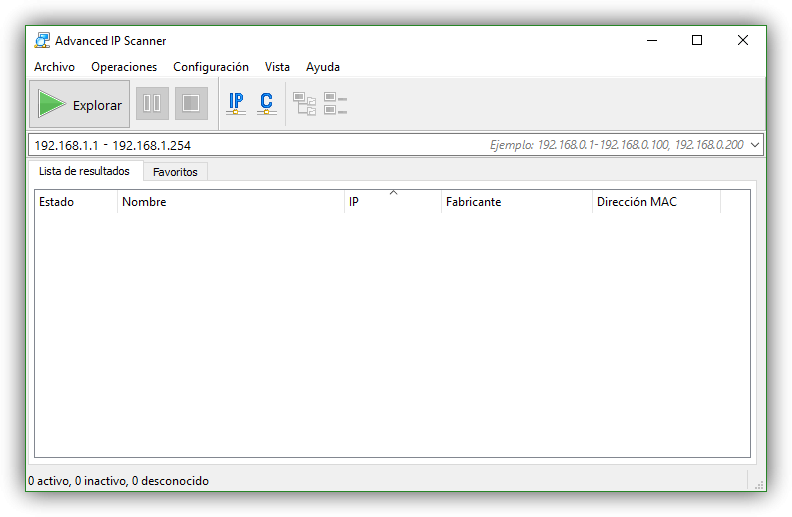

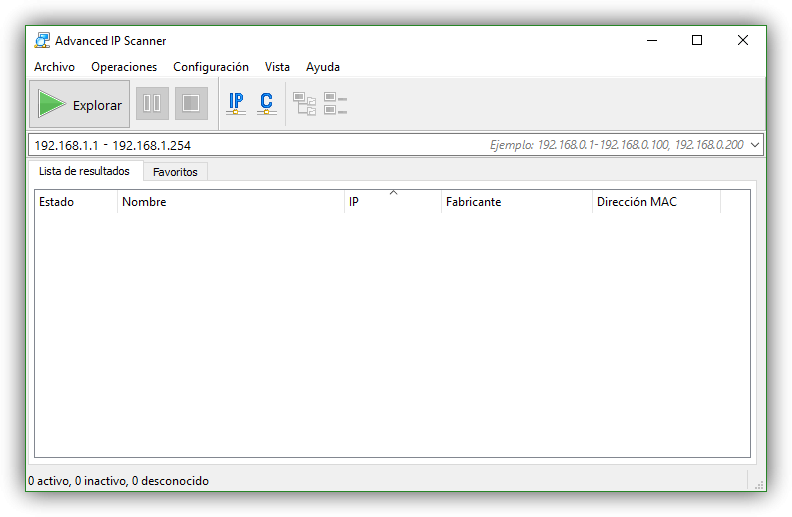

Lo primero que nos llama la atención es el cuadro de búsqueda que nos aparece justo debajo de la barra de herramientas principal. En esta debemos escribir el rango (o rangos, separados por comas) de IP que vamos a analizar. En nuestro caso, como nuestra red principal es 192.168.1.0, escribiremos en este cuadro: 192.168.1.1 – 192.168.1.255

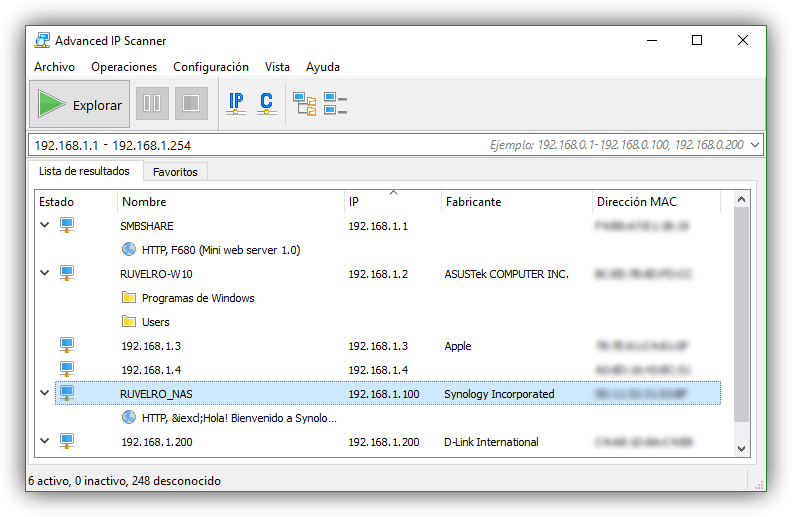

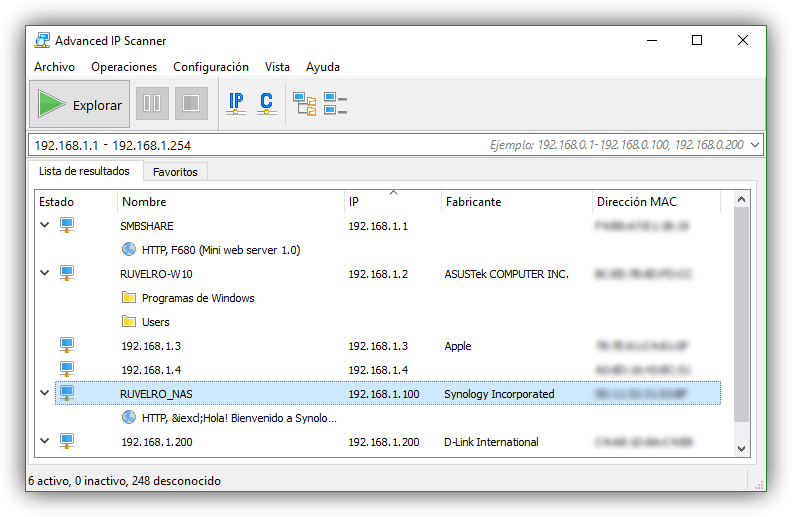

A continuación, pulsamos sobre el botón «Explorar» y esperamos a que finalice el análisis completo de la red. En la ventana del programa nos aparecerá una lista con todos los dispositivos conectados a dicha red con su correspondiente nombre (si lo tienen), la IP de cada uno de ellos, el fabricante y la MAC de ellos. Algunos de los equipos detectados es posible que tengan recursos compartidos, por lo que nos aparecerán con una pequeña flecha. Si pulsamos sobre ella nos aparecerán los recursos disponibles, por ejemplo, las carpetas compartidas o el servidor web habilitado.

Haciendo doble clic sobre estos recursos podremos acceder fácilmente a ellos. Por ejemplo, si hacemos doble clic sobre cualquiera de las carpetas compartidas abriremos el explorador de Windows con dichos recursos, o el navegador web si hacemos clic sobre el servidor web. Podremos acceder fácilmente a esos archivos compartidos que tenemos en otros dispositivos.

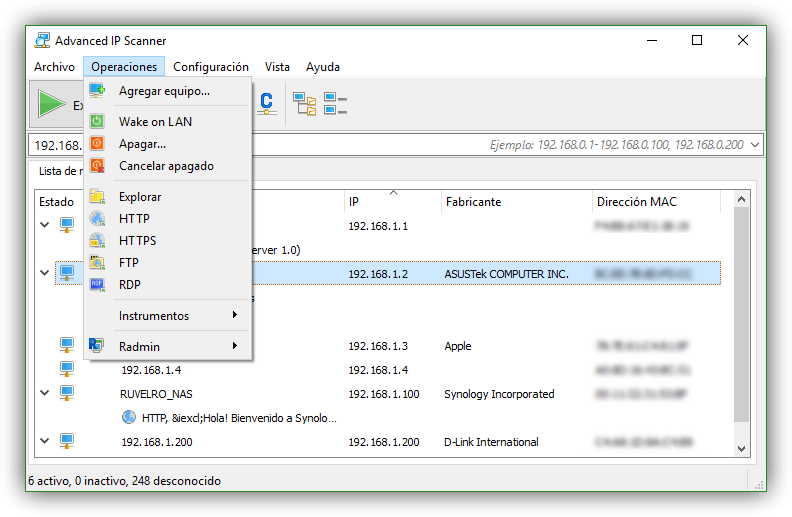

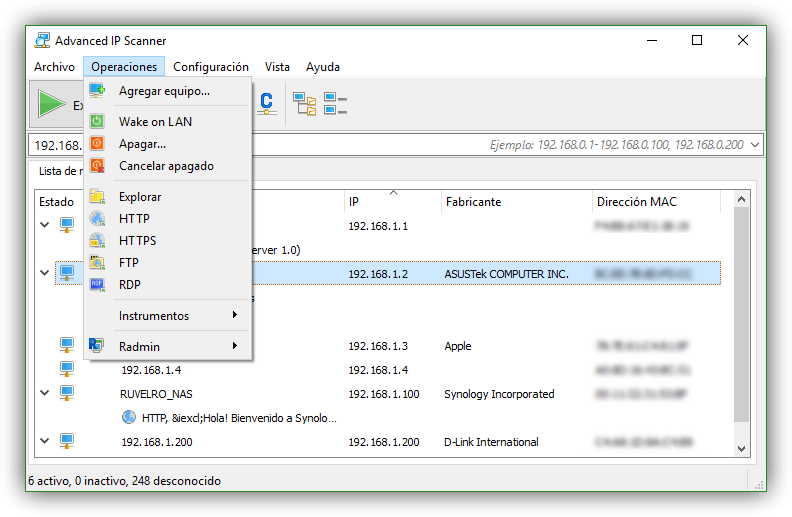

Por último, desde el menú «Operaciones» de la parte superior podemos acceder al resto de opciones del programa. Por ejemplo podemos entrar al WoL, apagado remoto, a los recursos compartidos e incluso a una serie de herramientas para comprobar la conectividad, como el ping y el tracert. En definitiva, una serie de funciones que pueden resultar muy interesantes cuando queremos controlar nuestra red.

Como podemos ver, Advanced IP Scanner es una herramienta muy sencilla de utilizar gracias a la cual vamos a poder tener siempre controlados a todos los equipos conectados a nuestra misma red, así como acceder rápidamente a los recursos compartidos de cada uno de ellos. Es gratuita y no necesita instalación. Simplemente con seguir los pasos que hemos mencionado la podemos utilizar rápidamente en Windows 10, que es el sistema operativo más utilizado hoy en día en equipos de escritorio.

Alternativas a Advanced IP Scanner

Si bien es cierto que Advanced IP Scanner es una herramienta muy sencilla de utilizar, completa y totalmente gratuita que consigue unos resultados de altura, hay algunas alternativas que vale la pena mencionar.

Nmap

Esta herramienta gratuita y de código abierto permite explorar tu red y hacer una auditoría de seguridad. Destacar que Nmap utiliza paquetes IP sin procesar para saber qué host están disponibles, qué servicios ofrecen, sistemas operativos que ejecutan, tipos de paquetes o firewalls activados y mucho más. Un programa diseñado para escanear rápidamente grandes redes, aunque también perfecto para uso personal.

Puedes descargar Nmap gratis en este enlace.

Fing

Con más de 100 millones de usuarios en todo el mundo, Fing es uno de los mejores programas para detectar todos los ordenadores conectados a una misma red. Podrás identificarlos y monitorizarlos para establecer controles de seguridad y encontrar vulnerabilidades en el router a través de una interfaz sencilla e intuitiva. Entre sus funciones más interesantes destaca la posibilidad de programar pruebas de velocidad automatizadas y generar informes detallados sobre el rendimiento del ISP, o analizar puertos, ping de dispositivos, traceroute y búsqueda de DNS.

Podemos bajarlo de su web para PC, y desde las tiendas de aplicaciones para Android y iOS.

SoftPerfect Network Scanner

Pasamos a otro escáner IPv4/IPv6 que cumplirá de sobra con su función. Este programa destaca por ser portable, por lo que no requiere ningún tipo de instalación, además de ocupar muy poco espacio y ofrecer una interfaz muy bien diseñada. Entre sus funciones, permite hacer ping, escanear puertos, ver carpetas compartidas, recuperar información de dispositivos de red a través de WMI, SNMP, HTTP, SSH y PowerShell, búsqueda de archivos remotos, e incluso exporta los resultados ofrecidos en formatos HTML, XML, JSON, CSV y TXT.

Puedes descargar este programa desde su página web.

Angry IP Scanner

Otra opción y, además de las más populares es esta herramienta de escaneo de red que permite descubrir dispositivos en tu red local de manera rápida y sencilla. Su interfaz es muy intuitiva y muestra información como direcciones IP, nombres de host, direcciones MAC y fabricantes de los dispositivos conectados. Además, permite opciones de filtrado y búsqueda para que puedas personalizar tus resultados y encontrar dispositivos específicos.

Uno de los puntos más interesantes es que es una herramienta multiplataforma, compatible con Windows, macOS y Linux y ofrece la posibilidad de exportar los resultados en formatos como CSV, TXT o XML. Angry IP Scanner es gratuito y de código abierto, lo que permite adaptarlo a tus necesidades con las actualizaciones de la comunidad. Una opción muy popular por su simplicidad, velocidad y capacidad para proporcionar información detallada de los dispositivos conectados en tu red.

Descargar Angry IP Scanner aquí.

Port Authority

Cerramos este recopilatorio con otra aplicación que cumplirá de sobra con tus expectativas y que además tiene la ventaja de que la puedes usar desde tu teléfono Android. Una aplicación gratuita y que ofrece un funcionamiento de lo más completo, pudiendo explorar la red y saber qué dispositivos están conectados.

Descargar Port Authority desde la Play Store.

Los peligros de tener intrusos en nuestro Wi-Fi

La idea de compartir una red Wi-Fi con algún compañero o vecino, es algo que puede llegar a resultar si buscamos el lado económico. Pero lo cierto es que esto puede llegar a entrañar muchos problemas derivados, los cuales pueden llegar a ser cosas graves para nosotros si somos los titulares de esa red. La privacidad y la seguridad, son los principales factores a tener en cuenta en estos casos. Pero también es algo que puede afectar a la velocidad de la que disponemos, la cual se acusará mucho más si nos fijamos en conexiones de anchos de banda más bajos.

En estos casos, los riesgos de seguridad siempre van a estar presentes. Cuando compartimos la red o tenemos algún intruso, se podrían llegar a cometer errores que pongan en riesgo nuestra privacidad. Esto es porque ya no dependeremos de los cuidados métodos que utilicemos para proteger nuestra conexión. De aquí podemos sacar tres problemas graves, los cuales pueden ocurrir.

- Menor velocidad y calidad de conexión. Puede que tener muchos equipos conectados sin que tú lo sepas haga que esté empeorando la forma en la que te conectas a Internet y lo hagas con peor calidad. Si tu vecino te roba WiFi y está descargando contenido continuamente o usando programas muy exigentes puede que esto provoque que no navegues con la velocidad que deseas.

- Actividades ilegales. Si algún usuario dentro de nuestra red Wi-Fi, lleva a cabo alguna actividad ilegal, es algo que se puede rastrear. Por lo cual, esto guiará a las autoridades hasta el titular de la red. Por lo cual, nos podemos llegar a llevar unos buenos sustos, cuando en realidad se trata de un intruso que ha llevado esa actividad a cabo desde nuestra red. Podremos llegar a demostrar que no hemos sido nosotros pero puede ser un proceso complejo y es mejor que cuidemos nuestra red para evitar este tipo de problemas.

- Infectar dispositivos. Introducir software malicioso en los equipos, es mucho más sencillo cuando el atacante se encuentra en la misma red. Son muchas las variantes de malwares que pueden infectar equipos que se encuentren dentro de esta. Tales como ransomware, spyware, adware, entre otros.

- Robos de datos. Con análisis de los paquetes que circulan por la red, se pueden llegar a descifrar contraseñas. Lo cual llevará a tener posibles accesos a datos privados.

Conectarse a redes sin el permiso del administrador de la misma, puede llegar a ser algo ilegal. Pero es algo que depende de muchos factores. En muchos países, esto es algo que se considera directamente un delito de intrusión, o delito informático. En general, cualquier acceso sin autorización se puede considerar una infracción. Pero vamos a fijarnos en redes privadas, protegidas con contraseñas. En este caso sí, porque se entiende que haber descubierto la contraseña de una red Wi-Fi, puede ser por métodos ilegales como puede ser aprovechando vulnerabilidades. En estos casos, conectarnos a la red sin permiso, es ilegal.

Para evitar que se puedan conectar a nuestra red, y causarnos problemas, te recomendamos una serie de configuraciones que harán que tu Wi-Fi sea mucho más seguro:

- Utilizar contraseñas robustas La primera y más recurrente recomendación es el disponer de una contraseña fuerte en diferentes partes. La primera de todas es en el acceso al router, ya que es la única forma de realizar configuraciones en las redes que aprovechamos los usuarios. Seguido de eso y dentro de esta configuración, está el establecer contraseñas fuertes a todas las redes Wi-Fi que van a estar disponibles. Para crear estas contraseñas, podemos seguir las recomendaciones básicas de longitud y variedad de caracteres.

- Filtrado MAC. Otra de las medidas más utilizadas para evitar intrusos en nuestra red es el filtrado MAC. Una medida con la cual, tú decidirás cuáles son los equipos que podrán conectarse a tu red. La MAC es la identificación de cada dispositivo, por así decirlo, es el DNI con el que se presentan en la red, es una identificación única y exclusiva de cada equipo. Utilizando este sistema, decidirás mediante esa identificación qué equipos podrán conectarse a la red y los que no estén esa lista de equipos permitidos, no podrán hacerlo. Con este método restringes el uso de la red a aquellas personas y dispositivos que tú quieras, limitando su uso y mejorando mucho la seguridad de la red. Además, podrás modificarla y actualizarla en cualquier momento, añadiendo equipos o quitándoles el acceso según tus necesidades. Para ello, solo tendrás que entrar en la configuración del router y en el apartado «Filtrado MAC», añadir la dirección MAC de los dispositivos que quieres permitir que usen la red.

- Realizar actualizaciones periódicas. Las actualizaciones también juegan un papel muy importante. Empezando por la del router, el cual es el punto más crítico de la red. Estos suelen recibir actualizaciones con parches de seguridad, mejoras de rendimiento, o incluso nuevas funciones en cualquiera de sus apartados. Por lo cual es muy importante mantenerlo totalmente actualizado al día con los lanzamientos del desarrollador. Por otro lado, están los dispositivos. Estos también son peligrosos si no están actualizados, y se encuentran conectados a nuestra red. Pueden tener vulnerabilidades, las cuales aprovechan los atacantes para tener un acceso a los demás equipos o al tráfico que circula por toda la red.

- Usar el sentido común. El sentido común es seguramente otra de las recomendaciones de seguridad. Es posible que no cuadre mucho, pero dar un buen uso de la red es una de las mejores barreras de seguridad que se pueden tener. Mantenerse prevenidos con enlaces maliciosos, las redes sociales, mensajes que se reciben y una variedad de cosas más, es algo que beneficia a la red directamente. Ya que estaremos eliminando muchas formas en las que un atacante puede acceder a la misma.

En conclusión, la presencia de intrusos en la red es un problema grave que puede tener graves consecuencias para la seguridad de los datos, la privacidad de los usuarios y la competitividad de las empresas. Para evitar estos problemas, es importante tomar medidas de seguridad adecuadas, como el uso de contraseñas seguras, la implementación de software de seguridad, la actualización de los sistemas y la educación de los usuarios sobre los riesgos de seguridad en línea. Pero, para evitarlo, os hemos contado varias formas de detectar estos intrusos e impedir que vuelvan a entrar sin permiso a la red.