Cuando nos conectamos a Internet, todas las aplicaciones redirigen su tráfico a través de unos determinados puertos. Mientras que algunos puertos están abiertos de forma predeterminada (por ejemplo, el 80 para navegar por Internet), la mayoría de los puertos, especialmente los que utilizan juegos o aplicaciones que no son habituales (clientes de descargas, por ejemplo), por seguridad permanecen cerrados. Por ello, si queremos permitir que dichas aplicaciones se conecten a la red sin problemas, debemos abrir los puertos, o lo que es lo mismo, indicar al router que todo el tráfico que llegue a través de ellos lo reenvíen a la IP del ordenador que lo está solicitando.

En este artículo os vamos a explicar cómo debemos abrir los puertos a un router de una forma muy genérica y a explicaros cómo usar diferentes alternativas para no depender de estos.

Averiguar la IP del router

Antes de abrir los puertos de un router, es necesario configurar nuestro ordenador con una dirección IP estática o fija, de manera que dicha IP pertenezca siempre al mismo ordenador, ya que, de lo contrario, si otro ordenador se asigna dicha IP los puertos se abrirán para él y no para nosotros.

Podemos configurar la dirección IP fija de dos formas diferentes:

- Configurando la IP manualmente en Windows o nuestro sistema operativo.

- Configurando el servidor DHCP del router para que siempre asigne la misma IP a una MAC, en nuestro caso, la de nuestro PC.

Una vez que tenemos la IP fija de nuestro router, ya podemos ir a abrir los puertos.

Cómo abrir los puertos de un router

El proceso puede variar según cada modelo de router, sin embargo, vamos a explicar el proceso general aplicable a la mayoría de dispositivos del mercado.

Lo primero que haremos será entrar en la configuración del router a través de la puerta de enlace e iniciar sesión en él. Una vez dentro, la apariencia de cada modelo y versión de firmware variará, pero debemos buscar el apartado «Port Forwarding«, en el cual configuraremos los reenvíos de puertos. Si el router está en español, podemos encontrarlo también con el nombre «Puertos» o «Reenvío de puertos». Depende de cada marca y modelo.

La pantalla que nos aparecerá será similar a la siguiente.

En nuestro caso, podemos ver que en la parte superior tenemos un apartado desde el que introduciremos los datos del puerto y el equipo donde lo queremos abrir y en la parte inferior un resumen con los puertos ya abiertos.

Aunque los apartados pueden variar, los datos que necesitaremos introducir para abrir los puertos son:

- Nombre: Nombre que vamos a dar a la regla. Útil para identificarla.

- Dirección IP de la LAN: Dirección IP local a la que se reenviarán los puertos configurados.

- Puerto WAN inicial: Primer puerto que vamos a abrir.

- Puerto WAN final: Último puerto del rango, aunque si abrimos uno solo será el mismo.

- Puerto LAN inicial: Igual que en el puerto WAN.

- Puerto LAN final: Igual que en el puerto WAN.

Puede que en vez de dos espacios, para puerto inicial y final, tengamos un solo cuadro donde escribir un rango de puertos, e incluso varios puertos a la vez separados por coma. Dependerá de cada modelo de router.

Una vez configurado el puerto y la IP para la que lo queremos abrir, aplicamos los cambios y ya debería funcionar correctamente, sin embargo, siempre es recomendable reiniciar el router para que los cambios se apliquen correctamente.

Si tenemos que abrir pocos puertos, o queremos dar servicio, por ejemplo, a un servidor web o permitir las conexiones desde Internet a nuestra red, esto está perfecto. Sin embargo, si tenemos que abrir muchos puertos y las conexiones siempre las vamos a originar desde dentro de la red local, en vez de andar configurando los puertos, podemos optar por habilitar el protocolo UPnP.

Activar el protocolo UPnP

Universal Plug and Play, también conocido como UPnP, es un conjunto de protocolos gracias a los que varios dispositivos entre sí dentro de la red, y de cara a la WAN con capaces de comunicarse entre ellos libremente sin necesidad de especificar los puertos a los que puede acceder cada uno.

A nivel coloquial, el UPnP se encarga automáticamente de asignar los puertos a cada aplicación y cada equipo de la red de forma totalmente automática sin que nosotros tengamos que hacer nada. Este conjunto de protocolos se encarga de asociar un determinado puerto concreto a una IP de la red local durante un tiempo determinado, durante el cual todo el tráfico se redirige hacia su destino, Cuando el puerto ya no es necesario, o pasa el tiempo de reserva, este se cierra y queda disponible para nuevas conexiones.

Siempre que la aplicación sea compatible con este protocolo, podemos aprovechar sus propiedades para no tener que depender de abrir o cerrar puertos.

Para habilitar el uso de este protocolo, simplemente debemos acceder a la configuración de nuestro router y buscar el apartado correspondiente al protocolo UPnP (generalmente cerca de lo relacionado con los puertos) y habilitarlo.

Una vez habilitado, ya empezará a funcionar asignando correctamente los puertos a cada ordenador según los necesiten. Algunos modelos de routers, especialmente los de gama alta, nos permiten también conocer en todo momento qué puertos están siendo utilizados por el servicio UPnP.

El UPnP solo sirve para cuando nosotros enviamos la primera solicitud de conexión, por lo que si lo que queremos es permitir conexiones externas sin haberlas generado nosotros (por ejemplo, para una conexión VPN o para un servidor web) debemos abrir los correspondientes puertos manualmente o utilizar la DMZ de los routers.

Para consolas, lo mejor es la DMZ

Por último, los routers suelen venir con un apartado llamado DMZ, o Zona Desmilitarizada. Ees una configuración de red que se utiliza para mejorar la seguridad al separar y aislar los servidores y servicios públicos de una red local. Consiste en crear una zona intermedia entre la red interna protegida y la red externa, generalmente Internet. En esta configuración, se designa un segmento de red específico para ubicar los servidores o dispositivos que deben ser accesibles desde Internet, como servidores web, servidores de correo electrónico, servidores de juegos, entre otros. Estos servidores se encuentran en el DMZ, que actúa como una zona neutral o de tránsito para los datos que se originan desde y hacia Internet.

La principal ventaja de utilizar un DMZ es que proporciona una capa adicional de protección para los servidores expuestos al mundo exterior. Al colocarlos en una zona separada de la red interna, se minimiza el riesgo de que un ataque a estos servidores afecte directamente a la red interna y a los dispositivos sensibles. El DMZ se configura de manera que los servidores en esta zona tengan acceso limitado a los recursos de la red interna y, a su vez, sólo permitan el tráfico necesario desde Internet. Esto se logra mediante reglas de firewall y configuraciones de enrutamiento que controlan qué tipos de conexiones son permitidas hacia y desde el DMZ.

Eso sí, esto supone un riesgo muy grave para la seguridad de los equipos de una DMZ ya que estos no están protegidos ante ningún cortafuegos ni por un filtro de puertos ni con otras medidas de seguridad, por lo que pueden quedar expuestos a posibles ataques.

Lo más recomendable es configurar en la DMZ dispositivos que no puedan suponer un riesgo para la seguridad, por ejemplo, una videoconsola. De esta manera, el online de la consola tendrá acceso libre a Internet y no correremos riesgos de, por ejemplo, accesos remotos no autorizados o infección por malware al ser estos equipos invulnerables.

Abrir los puertos en el firewall

Además del propio router, por si no lo sabías, también está el cortafuegos. El firewall, o cortafuegos, es un dispositivo de seguridad en la red que se encarga de monitorizar el tráfico entrante o saliente, permitiendo o bloqueando el tráfico en función de las restricciones de seguridad que tenga definidas. Y, por mucho que abras un puerto, si el firewall no ha sido informado de que la información se puede transmitir a través de dicho puerto, va a seguir estando «cerrado», por lo menos para el cortafuegos.

Recuerda que es importante que además de configurar el equipo, tu ordenador no bloquee las conexiones mediante cortafuegos (firewalls) o antivirus que incluyan protección de las funciones de red. Esto es esencial para que la conexión funcione correctamente y no haya ningún tipo de corte a la hora de jugar por Internet, utilizar aplicaciones que necesiten conexión o cualquier otra herramienta. Tener un firewall es muy interesante para mejorar la seguridad, un factor tan importante en la red, pero debemos ser conscientes de que debe estar configurado adecuadamente para no tener problemas a la hora de abrir o cerrar puertos del router.

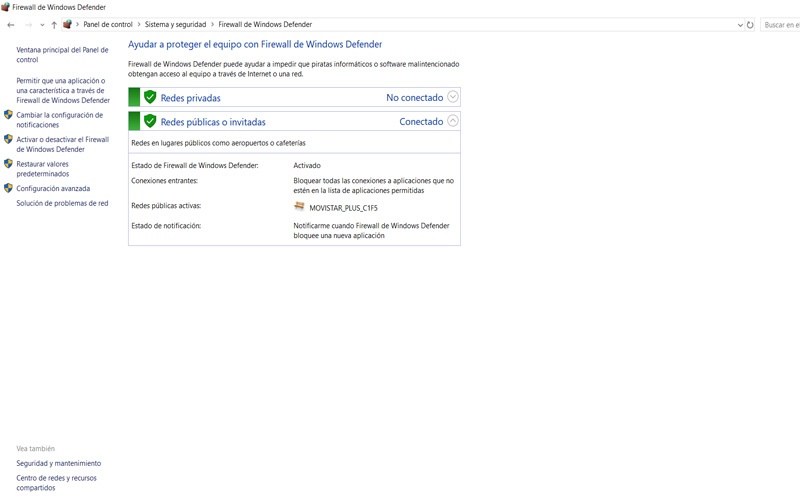

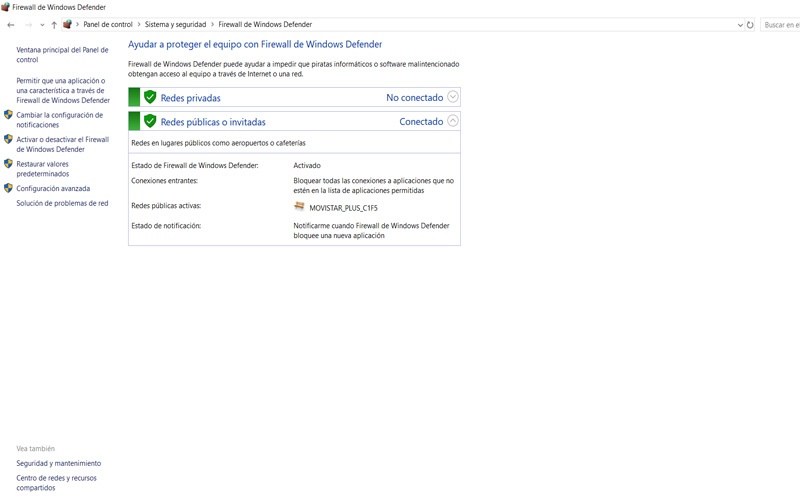

Windows cuenta con un cortafuegos integrado en su herramienta de seguridad Defender. No te recomendamos desactivarlo ya que puedes provocar una peligrosa vulnerabilidad en tu equipo. Y si alguien descubre esa brecha, la pueden usar para infectar tu ordenador. Tranquilo, que el proceso es tan sencillo como configurar el firewall de Windows Defender, o cualquier otro que tengas en tu ordenador, para que el o los puertos que has abierto puedan transmitir y recibir datos sin problema alguno.

Abrir puertos en Windows Defender

Como te decíamos, el proceso es sumamente sencillo, como podrás comprobar más adelante.

- Primero, pulsa el botón Inicio y escribe Firewall de Windows Defender en la barra de búsqueda.

- Selecciona Firewall de Windows Defender y pulsa sobre Configuración avanzada en el menú de navegación lateral. Puede que te pida una contraseña de administrador o que le des los permisos necesarios para acceder.

- Marca la opción Reglas de entrada.

- Si quieres abrir un puerto, pulsa en Nueva regla y sigue las instrucciones.

- Para cerrar un puerto abierto, selecciona la regla que quieres deshabilitar y, a continuación, en Acciones, selecciona Deshabilitar regla.

Por qué es necesario abrir los puertos

En muchos casos resulta fundamental abrir los puertos del router para que nuestra conexión funcione correctamente. Especialmente cuando vamos a hacer uso de determinadas herramientas o programas puede ser necesario que tengamos abiertos determinados puertos para que funcione lo mejor posible.

Jugar por Internet

Una de las razones más comunes por las cuales podríamos necesitar abrir puertos del router es para jugar por Internet. Debemos tener en cuenta que determinados juegos van a requerir una serie de puertos que necesitan estar abiertos para que la conexión funcione adecuadamente y no haya problemas a la hora de acceder al servidor y poder jugar.

Esto podría ocurrir al jugar en el ordenador, pero también en una videoconsola. Cada juego puede utilizar unos puertos diferentes a otros, por lo que debemos informarnos de cuáles necesitamos abrir en cada caso.

Aplicaciones de comunicación

También podemos abrir puertos para que determinadas aplicaciones de comunicación funcionen mejor. Podemos nombrar como ejemplo Skype, una de las más populares para realizar videollamadas. Si queremos que funcione correctamente, que no haya cortes molestos que afecten a la comunicación, a veces vamos a necesitar abrir determinados pueretos.

Una vez más, vamos a tener que conocer qué puertos utiliza cada aplicación para abrir los que corresponden. Cada programa puede necesitar una serie de puertos.

Programas de descargas

Otra razón son los programas de descarga, como BitTorrent. Si queremos exprimir al máximo los recursos, que la velocidad sea la adecuada, debemos configurar correctamente los puertos del router en determinadas ocasiones. Así lograremos que las descargas sean más rápidas y no tener problemas de cortes. También dependerá de cada programa.

Configurar un servidor

Por último, otra razón para abrir los puertos del router es para poder configurar correctamente un servidor. De esta forma podremos conectarnos a él y no tener problemas para comunicar entre varios dispositivos. Esto es algo que en ocasiones requiere de una configuración específica, como es el hecho de abrir determinados puertos que pudieran estar cerrados.

En definitiva, hemos explicado cómo abrir los puertos del router, algo que puede ser fundamental en determinadas ocasiones para el buen funcionamiento de los dispositivos y aplicaciones que utilizamos conectados a Internet.

Posibles problemas de seguridad

Dejar puertos de red abiertos en un sistema puede ser una verdadera pesadilla para la seguridad de la red y los datos almacenados. Los puertos abiertos son esencialmente puertas de entrada para los atacantes, y si no se protegen adecuadamente, pueden dar lugar a una serie de ataques y vulnerabilidades. A continuación, se detallan algunos de los principales tipos de ataques que pueden ocurrir por dejar puertos de red abiertos:

- Ataque de denegación de servicio (DoS): Los atacantes pueden enviar una gran cantidad de tráfico a través de un puerto abierto, lo que puede hacer que el sistema se sobrecargue y falle, impidiendo que los usuarios legítimos accedan a los recursos del sistema.

- Ataque de fuerza bruta: Un ataque de fuerza bruta es un intento de adivinar una contraseña mediante la prueba de múltiples combinaciones de caracteres. Si un puerto de red está abierto y no está protegido adecuadamente, los atacantes pueden utilizar este método para adivinar la contraseña y acceder al sistema.

- Ataque de malware: Los puertos de red abiertos también pueden ser utilizados para introducir malware en un sistema. Si un atacante encuentra un puerto abierto y sin protección, puede utilizarlo para enviar archivos maliciosos al sistema, lo que puede permitirles acceder a los datos almacenados en él.

- Ataque de inyección SQL: Si los puertos de red están abiertos y se ejecuta una aplicación web en el sistema, los atacantes pueden intentar realizar un ataque de inyección SQL para acceder a los datos almacenados en la base de datos de la aplicación. Si la aplicación no está debidamente protegida, un atacante podría introducir código malicioso en una consulta SQL y extraer información confidencial.

- Ataque de hombre en el medio (MITM): Si un atacante tiene acceso a un puerto de red abierto, puede interceptar las comunicaciones que se produzcan a través de él. Los atacantes pueden utilizar esta técnica para espiar el tráfico de red y robar información confidencial, como credenciales de inicio de sesión.